NMAP PRESENTACIÓN DE RESULTADOS

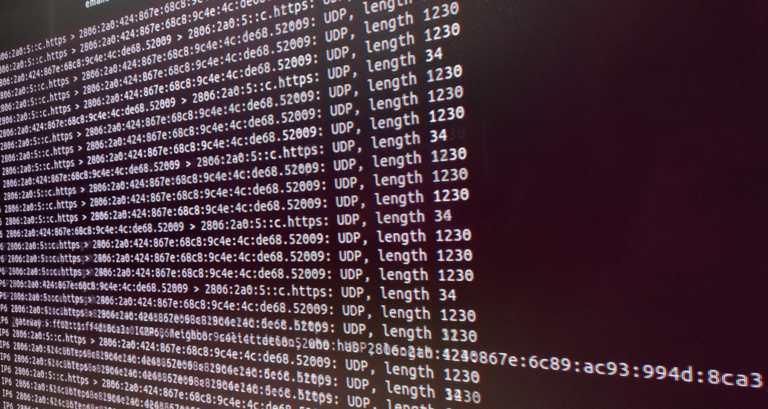

En el escaneo básico, Nmap imprime tres columnas para presentar el Puerto, el Estado y el Servicio:

- PORT (Puerto) bajo esta columna se presentan todos aquellos puertos descubiertos como abiertos, así como su protocolo.

- STATE (Estado) se señala si el puerto se encuentra abierto, cerrado o si se ha filtrado:

- Open (Abierto) significa que el puerto ha respondido a la solicitud de conexión.

- Closed (Cerrado) indica que el puerto no ha permitido establecer la conexión.

- Filtered (Filtrado) quiere decir que el puerto no ha respondido, lo que podría indicar que el dispositivo se encuentra protegido por un Firewall.

- En Service (Servicio) se muestra el tipo de servicio asignado al puerto.

NOTA: Existen dispositivos que están configurados para NO responder a las solicitudes realizadas de manera automática por herramientas como Nmap. Esto es importante a tener en cuenta en el estudio de una red o dispositivo

Conocer e interpretar los resultados de las columnas nos permitirá aprovechar la información que obtenemos del sistema. Ahora, resulta fundamental comprender cómo es que Nmap ha seleccionado los puertos que ha analizado en el escaneo básico. En la siguiente sección se hace una descripción del proceso que utiliza el programa.

PUERTOS PREDETERMINADOS PARA NMAP

De manera predeterminada, Nmap realiza el escaneo básico sobre los primeros 1000 puertos del protocolo TCP con mayor probabilidad de ser encontrados abiertos. Para determinar esto, el programa toma como referencia lo especificado en el archivo nmap-services (comúnmente encontrado en el directorio /usr/share/nmap en una distribución Linux).

Esto significa que el programa consultará este archivo y seleccionará los 1000 puertos, que utilizan TCP, con mayor probabilidad de encontrarse abiertos del total de 65535 y no los puertos de 1 a 1000 de manera consecutiva como pudiera pensarse.

Obviamente, para cualquier interesado en utilizar la herramienta para auditoría conocer cuáles son los puertos que Nmap considera con mayor probabilidad de encontrar abiertos, y que utiliza de manera predeterminada, resulta importante para saber cómo opera el programa y para evitar posibles confusiones. En la liga siguiente se presenta el contenido del archivo nmap-services el cual se ha ordenado con base en la probabilidad señalada y exportado para su visualización en un archivo de MS Excel. El archivo se puede encontrar aquí:

Nota: El archivo corresponde a la versión 7.94SVN de Nmap.

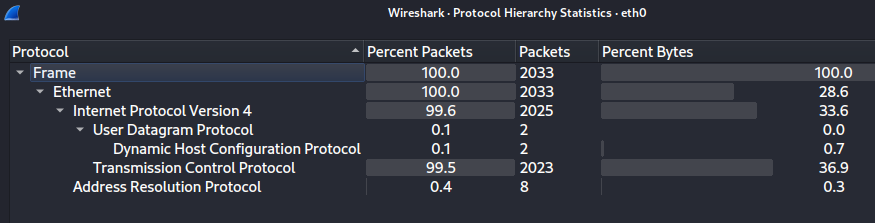

Por otro lado, es significativo notar que Nmap realiza el escaneo básico utilizando solo el protocolo TCP y no considera UDP.

Esto se hace más evidente cuando se observa las estadísticas por protocolo en donde se puede observar los 1000 puertos TCP con los que el programa ha intentado establecer comunicación. En la siguiente imagen se muestran las estadísticas de paquetes en Wireshark cuando se ha utilizado el comando básico:

Será valioso conocer esta información cuando se esté realizando algún tipo de auditoría en nuestros sistemas, ya que es posible que se pase por alto la configuración predeterminada para el programa en cuanto a la selección de puertos y su protocolo.

Así que si se desea realizar el escaneo sobre todos los puertos la opción a utilizar sería:

sudo nmap -p- [ip]Donde -p- es la opción importante para señalar un escaneo completo considerando todos los puertos. De esta manera, se especifica al programa que no se limite a los puertos predeterminados.

Existen diferentes comandos que nos permitirán especificar más sobre los puertos, así que en apartados siguientes estaremos revisando algunos comandos que permitirán modificar las opciones para obtener resultados específicos.