NMAP

Nmap (Network Mapper) es una herramienta de exploración de red y de auditoría de seguridad que permite utilizar un amplio abanico de comandos para obtener resultados específicos. Sin embargo, cuando se comienza a utilizar esta herramienta es importante conocer cuáles son las opciones básicas, así como los parámetros predeterminados que se emplean de forma común y que permitirán obtener resultados valiosos para nuestras actividades. En esta serie, presentaremos los comandos básicos de NMAP que nos permitirán comenzar a utilizar esta herramienta de manera eficiente.

Nmap escaneo básico

Nmap cuenta con múltiples funcionalidades, pero la principal es aquella que nos permite identificar los puertos abiertos en un sistema. Esto es importante porque es una forma en la que se puede identificar vulnerabilidades presentes en los dispositivos. Así que podemos pensar en esto como la tarea principal que realiza el programa. El comando más sencillo que se puede ejecutar en Nmap es el siguiente:

sudo nmap [opciones]Con este comando se puede analizar un dispositivo por medio de su dirección IP, el nombre de dominio (si es que el objetivo tiene asignado uno), o bien, se puede realizar escaneos sobre toda una subred. En los puntos siguientes se muestran ejemplos con cada una de estas opciones.

Escaneo básico con una dirección IP

Para realizar un escaneo con una dirección IP se puede utilizar el siguiente comando:

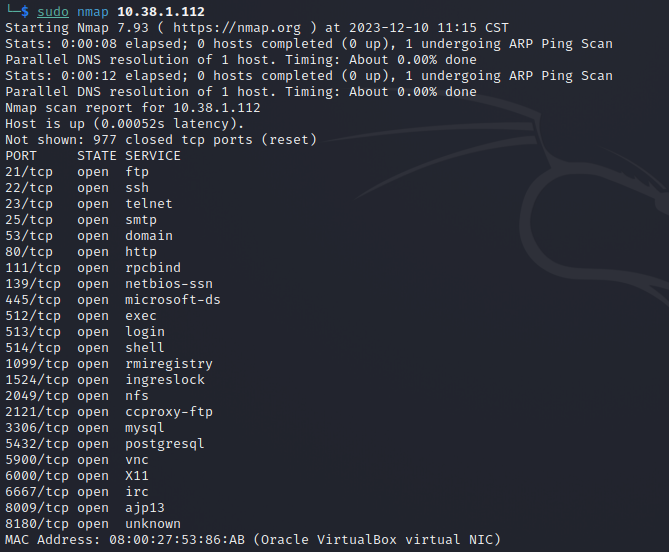

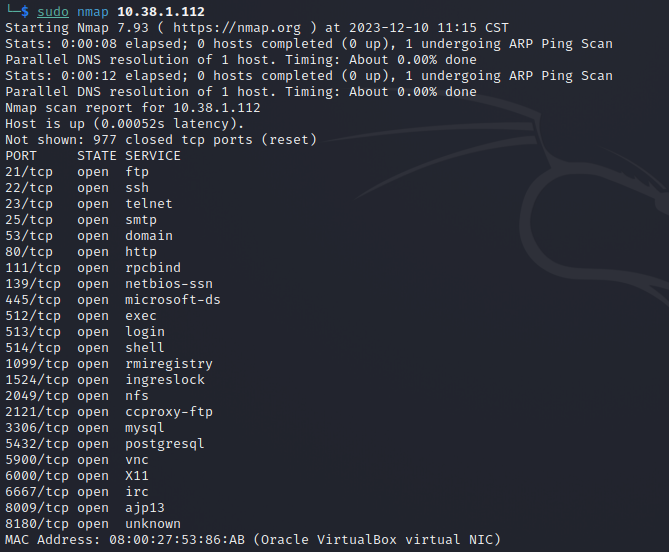

sudo nmap [ip]Al ejecutar el comando Nmap analizará el dispositivo que tenga asignada esa dirección. Posteriormente, imprimirá en pantalla los puertos que se encuentran abiertos en ese sistema, su número, su estado, así como el tipo de servicio, tal y como se muestra en el siguiente ejemplo:

En la imagen se muestran los resultados cuando se utiliza el comando junto con la dirección IP de una máquina virtual Metasploitable2 ejecutándose en la misma LAN.

Nota: La máquina Metasploitable2 contiene muchas vulnerabilidades, justamente, porque se trata de una máquina de práctica para pruebas de penetración, por esta razón presenta una gran cantidad de puertos abiertos.

Escaneo sobre un nombre de dominio

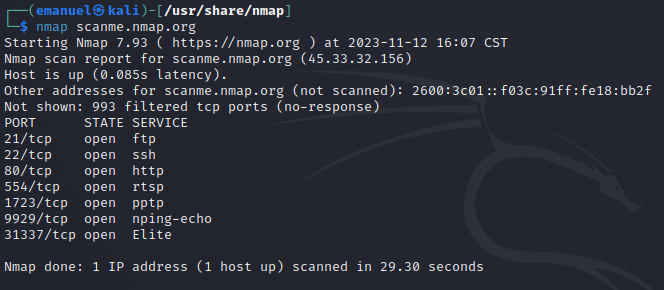

Como se ha señalado, también es posible utilizar el comando básico sobre un nombre de dominio:

sudo nmap [nombre_dominio]Por ejemplo, en la siguiente imagen se muestra un ejemplo de su utilización sobre el dominio de prueba de la herramienta scanme.nmap.org:

Nota: Está prohibido realizar escaneos sobre equipos a los que no se tenga permiso explícito para llevar a cabo este tipo de pruebas.

De manera semejante al primer ejemplo, se obtienen los puertos abiertos del sistema, así como la información relativa a su estado y servicio.

Escaneo básico sobre una subred

También es posible realizar el escaneo con el comando básico en toda una subred. Sin embargo, esto significa que Nmap realizará el escaneo sobre cada uno de los dispositivos lo que puede llevar mucho tiempo, y, sobre todo, puede resultar muy intrusivo en diferentes ambientes por lo que se sugiere utilizar esta opción con precaución.

Para utilizar este escaneo bastará con colocar el comando nmap junto con la subred en notación CIDR:

sudo nmap [subred]Por ejemplo:

sudo nmap 10.38.1.0/24De esta manera, el programa responderá con los resultados para cada uno de los dispositivos que se encuentren activos en la subred.

Escaneo sobre un rango de subred

Nmap también permite definir un rango de direcciones dentro de una subred. Para esto, se puede utilizar un guion que permita especificar el rango. Por ejemplo:

sudo nmap 10.38.1.0-10Aquí, se ha definido el escaneo sobre las primeras 10 direcciones IP que se encuentren dentro del rango de red.

Escaneo sobre múltiples subredes

Nmap también contiene opciones para realizar el escaneo sobre múltiples subredes con un solo comando. Por ejemplo, se puede utilizar el siguiente agrupamiento:

sudo nmap subred_1 subred_2Por ejemplo:

sudo nmap 192.168.2.0/24 192.168.3.0/24Presentación de Resultados

En el escaneo básico, Nmap imprime tres columnas para presentar Puerto, Estado y Servicio:

PORT (Puerto) bajo esta columna se presentan todos aquellos puertos abiertos, así como su protocolo.

STATE (Estado) se señala si el puerto se encuentra abierto, cerrado o si se ha filtrado:

- Open (Abierto) significa que el puerto ha respondido a la solicitud de conexión.Closed (Cerrado) indica que el puerto no ha permitido establecer la conexión.

- Filtered (Filtrado) quiere decir que el puerto no ha respondido, lo que podría indicar que el dispositivo se encuentra protegido por un Firewall.

SERVICE (Servicio) muestra el tipo de servicio asignado al puerto.

NOTA: Existen dispositivos que están configurados para NO responder a las solicitudes realizadas de manera automática por herramientas como Nmap. Esto es importante a tener en cuenta en el estudio de una red o dispositivo.

Conocer e interpretar los resultados de las columnas nos permitirá aprovechar la información que obtenemos del sistema.

El comando básico estudiado permitirá obtener información sobre el objetivo definido, sin embargo, Nmap cuenta con diferentes opciones que permitirán realizar escaneos específicos. En apartados siguientes se estará discutiendo sobre cómo es que Nmap presenta los resultados y cuáles son los parámetros predeterminados para realizar esta tarea.